Cerchi maggiore sicurezza? Hai paura che qualcuno possa impossessarsi dei tuoi documenti più importanti? Con Cryptoloop puoi creare delle partizioni cifrate anche con l’algoritmo AES a 256 bit. Ecco come fare.

![]()

Per molti utenti Linux, la voglia di sicurezza non trova mai fine, specialmente se sul proprio PC vengono conservati dati sensibili come importanti documenti di lavoro o foto personali che in caso di furto di un notebook, ad esempio, potrebbero finire nelle mani sbagliate. In questi casi corre in aiuto Cryptoloop, un modulo del kernel in grado di cifrare intere partizioni.

In poche parole, Cryptoloop crea un file system criptato su una singola partizione che può poi essere montata con il classico comando mount.

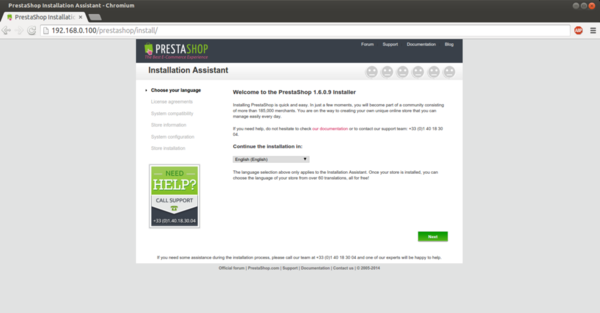

Affinché tutto vada per il verso giusto, è necessario che sul PC sia ovviamente presente il modulo Cryptoloop, integrato a partire dalla kernel Linux 2.5. Per verificare che sia presente, ci basta avviare il terminale e lanciare il comando:

lsmod | grep cryptoloop

Se in output non ritroviamo alcuni risultato è segno che il modulo non è disponibile e sarà necessario caricarlo manualmente lanciando:

modprobe cryptoloop

Fatto ciò, incominciamo ad utilizzare Crytoloop. Possiamo decidere di cifrare un’intera partizione o un singolo file: la procedura è comunque la stessa in entrambi i casi a differenza dell’argomento da fornire (ovvero se si tratta di un file o di un dispositivo). Supponiamo di voler cifrare una partizione, ad esempio /dev/sdb1.

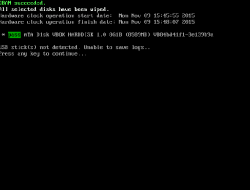

Anzitutto sovrascriviamo l’intera partizione con dati casuali: è bene ricordare che tale procedura determina la perdita definitiva di eventuali file al momento immagazzinati nella partizione stessa. Per farlo possiamo affidarci al classico comando dd e, più precisamente:

dd if=/dev/urandom of=/dev/sdb1 bs=1M

Potrebbero passare diversi minuti prima che dd termini la scrittura. Tutto dipende dalle dimensioni della partizione. Al termine, possiamo addentrarci nella scelta del tipo di crittografia da utilizzare. Se vogliamo consultare l’elenco di tutti gli algoritmi disponibili possiamo lanciare il comando:

cat /proc/crypto

Uno fra quelli più performanti è AES: utilizziamo questo. Se non è presente, installiamo l’utility losetup (che dovrebbe comunque già essere presente nel sistema) per collegare il dispositivo sdb1 al dispositivo di loopback:

losetup-e aes-k 256 /dev/loop0 /dev/sdb1

Verrà richiesto l’inserimento di una password che in seguito utilizzeremo per montare o smontare la partizione cifrata.

A questo punto la partizione /dev/sdb1 è collegata a /dev/loop0 con l’algoritmo di crittografia AES a 256 bit. Dobbiamo ora usare loop0 per creare un file system, ad esempio Ext4 (ma possiamo utilizzare quello che preferiamo):

mkfs.ext /dev/loop0

Montare un dispositivo di loopback è semplice come montare un qualsiasi dispositivo. Come al solito, creiamo un punto di mount:

mkdir /mnt/cryptoloop

e successivamente usiamo il comando mount per montare /dev/loop0 con il file system Ext4:

mount-t ext4 /dev/loop0 /mnt/cryptoloop/

Possiamo quindi navigare sulla partizione e memorizzare tutti i dati che vogliamo. Quando avremo terminato, smontiamo semplicemente il dispositivo con:

umount /mnt/cryptoloop/

seguito da:

losetup-d /dev/loop0

Come abbiamo scoperto, basta davvero poco per elevare (e non di poco) il grado di sicurezza dei nostri file.

Fonte: Linuxcareer.com