Ecco come verificare se la nostra distro Linux soffre del bug Shellshock: basta un semplice comando per mettersi subito al sicuro.

![]()

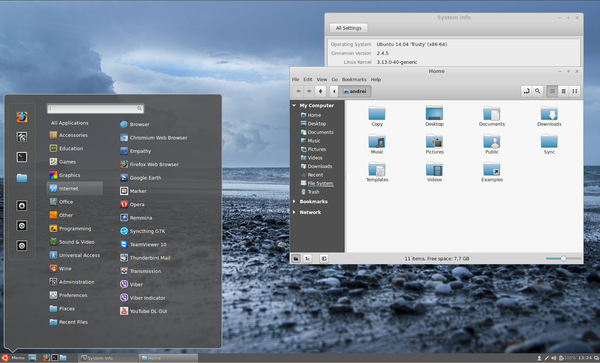

Come molti di noi sapranno già, c’è un nuovo bug che da qualche giorno sta mettendo a repentaglio la sicurezza dei sistemi Linux. Il suo nome è Shellshock e, come si intuisce dal nome stesso, è una problematica che riguarda la shell e che, stando a quanto dichiarato da alcuni ricercatori di Red Hat, permetterebbe ad utenti malintenzionati di intrufolarsi in server e desktop Linux prendendone il pieno controllo.

Ma, fortunatamente, solo poche ore dopo la scoperta del bug, gli sviluppatori hanno prontamente rilasciato un aggiornamento di Bash che blocca di fatto ogni tentativo di accesso. Ma come fare a capire se il nostro sistema è affetto da Shellshock?

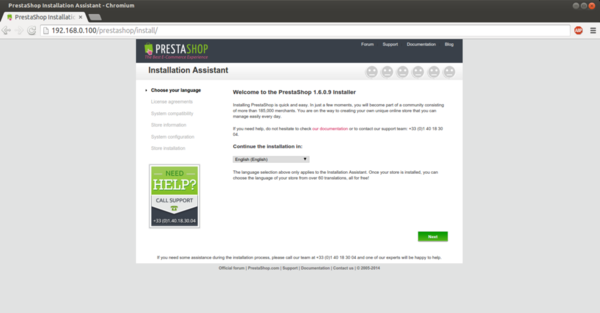

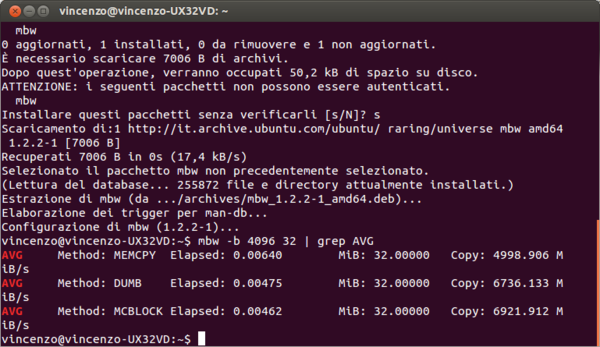

Una risposta arriva sempre da Red Hat che ha diffuso in Rete un semplice test che ci consentirà di annientare ogni dubbio circa la sicurezza del nostro sistema. Tutto quello che dobbiamo fare è accedere al terminale (indipendentemente dalla distro in uso) e da qui lanciare il comando:

env x='() { :;}; echo vulnerable’ bash -c “echo this is a test”

Fatto ciò, non ci resta che analizzare il risultato mostrato a video. Nel caso in cui appaia il messaggio “this is a test” vuol dire che possiamo dormire sonni tranquilli: con ogni probabilità abbiamo già provveduto ad installare tutti gli aggiornamenti di sistema disponibili e dunque la falla di Bash è stata turata. Diverso invece il discorso se ci ritroviamo di fronte a:

vulnerable

this is a test

In tal caso, il nostro PC è ancora affetto da Shellshock ed è proprio il caso di correre subito ai ripari. Come? Semplicemente aggiornando gli ultimi pacchetti disponibili di Bash. Se ad esempio utilizziamo Ubuntu (o una sua derivata), lanciamo da terminale il comando:

sudo apt-get update

sudo apt-get install bash

Non ci resta che riavviare il sistema e lanciare nuovamente il comando di test da terminale per verificare che tutto sia andato per il verso giusto.

Fonte: Red Hat Security