Qualsiasi utente Linux si troverà prima o poi nella condizione di dover fare login su una macchina remota, e scoprirà lâesistenza di SSH. SSH (che poi sta per Secure SHell)è un protocollo nato per cifrare la comunicazione di dati tra i vari host di una rete e per rimpiazzare tutte le implementazioni di shell remote poco sicure proprio perchè non cifrate (vedi Telnet e RSH). In questo articolo parleremo dellâutilizzo di base di ssh, ma alcuni suggerimenti molto utili e poco conosciuti.

![]()

ControlMaster

Questa feature di SSH permette di riutilizzare una connessione esistente per più sessioni ssh. Al momento della prima connessione verso un host, il client ssh creerà un socket attraverso il quale passeranno tutte le sessioni aperte verso quella macchina. Il socket verrà creato nella posizione indicata dalla direttiva ControlPath.

Usando il ControlMaster, si ottengono diversi effetti benefici, ad esempio aprendo una nuova sessione su una macchina a cui si è già connessi, non sarà necessario fare di nuovo login, in quanto il client utilizzerà il socket autenticato nella sessione precedente. Inoltre il ControlMaster permette anche lâautocompletamento dei path remoti e velocizza le operazioni di trasferimento file, come quelle effettuate tramite scp o sshfs.

Per attivare questa feature è necessario inserire nel file di configurazione del vostro client ssh (solitamente posto in Ë/.ssh/config) le due righe che seguono:

ControlMaster auto ControlPath ~/.ssh/sock/%r@%h:%p

La prima riga attiva la feature ControlMaster in modalità �?autoâ, in questo modo allâapertura di ogni nuova connessione il client ssh si preoccuperà prima di controllare se esiste un socket da sfruttare, o in alternativa di crearlo.

I valori possibili per lâopzione ControlMaster sono:

- no: il default, nessun socket verrà creato

- ask: ad ogni tentativo di connessione, verrà chiesto se usare lâeventuale socket disponibile

- yes: il client userà il socket se è disponibile, altrimenti procederà con la connessione normale

- auto: il client userà il socket se è disponibile, altrimenti procederà con la connessione normale ed istanzierà il nuovo socket per le connessioni future

- autoask: un misto tra auto ed ask

La seconda riga specifica in quale path salvare i socket usati per le connessioni, in questo caso dentro a ~/.ssh/sock/%r@%h:%p.

La sequenza di caratteri specifica come dovrà essere chiamato il file, ecco il significato dei vari pattern:

- %r: il login name remoto

- %h: lâhost remoto

- %p: la porta remota

- %l: lâhostname locale

�? consigliabile inserire nel path almeno i parametri %r, %h e %p, in modo da identificare univocamente ogni socket.

Connessione Persistente

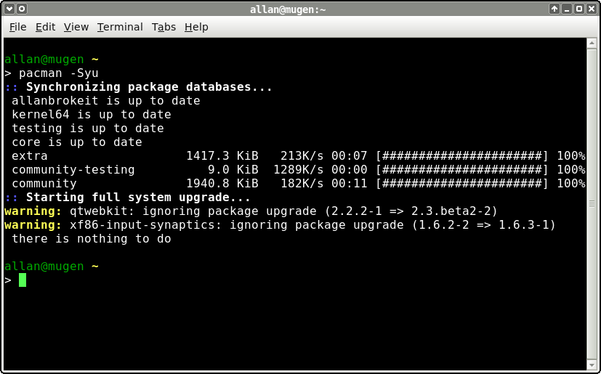

Sempre sfruttando la funzionalità ControlMaster, è possibile effettuare una singola connessione persistente, che verrà messa in background, e sarà il ControlMaster per tutte le connessioni dirette ad una macchina. Tale tecnica è utile nel caso si facciano molte connessioni di breve durata, come nel caso dellâutilizzo di tool come DistCC su SSH. Per lanciare una connessione persistente è sufficiente lanciare il client ssh specificando le opzioni -MNf:

$ ssh -MNf fpedrini@host fpedrini@host's password: $

Da questo momento tutte le connessioni verso �?hostâ sfrutteranno il socket appena creato, senza dover rinegoziare ogni volta lâautenticazione.

Sequenze di Escape

Le sequenze di escape di SSH mettono il client in una modalità diversa dalla normale da cui eseguire diverse operazioni, come ad esempio eseguire il forward di una porta senza rieffettuare la connessione oppure mandare in background il client ssh per recuperarlo successivamente tramite il comando �?fgâ.

Di default le sequenze di escape vengono attivate dalla pressione della tilde (~: sulla tastiera italiana AltGr+ì) subito dopo un ritorno a capo (dato con enter), il carattere che segue la tilde specificherà lâazione da eseguire. Per scoprire quali sono le sequenze di escape accettate è sufficiente digitare, allâinterno di una sessione, la sequenza

fpedrini@host:~$ ~? Supported escape sequences: ~. - terminate connection (and any multiplexed sessions) ~B - send a BREAK to the remote system ~C - open a command line ~R - Request rekey (SSH protocol 2 only) ~^Z - suspend ssh ~# - list forwarded connections ~& - background ssh (when waiting for connections to terminate) ~? - this message ~~ - send the escape character by typing it twice (Note that escapes are only recognized immediately after newline.)

Di particolare interesse sono, a mio avviso, le sequenze â~Câ e â~#â, la prima fa accedere alla commandline di SSH per poter, ad esempio, effettuare il forward di una porta, mentre la seconda mostra tutte le connessioni aperte tra la macchina locale e quella remota:

fpedrini@host:~$ ~C ssh> -Lport:host:hostport fpedrini@host:~$ fpedrini@host:~$ ~# The following connections are open: #0 client-session (t4 r0 i0/0 o0/0 fd 4/5 cfd -1) #2 client-session (t4 r1 i0/0 o0/0 fd 10/11 cfd 9

Lâaltra sequenza molto interessante è â~.â, che permette di killare una connessione ssh rimasta appesa senza dover essere costretti ad aprire un altro terminale e uccidere brutalmente il client ssh.

Sock Proxying

SSH è in grado di agire anche da proxy SOCK feature molto comoda nel caso in cui le regole dei vari firewall/proxy aziendali troppo restrittivi per quanto riguarda lâaccesso al Web, ma permettano il traffico via SSH allâesterno della LAN.

Per attivare tale feature è sufficiente il seguente comando:

ssh -D 1234 utente@host -C

Da questo momento, tutte le connessioni effettuate attraverso la porta 1234 del vostro pc verranno forwardate allâhost remoto che le farà uscire verso internet, lâunica cosa da fare per poter navigare liberamente è configurare il vostro browser per fargli usare come proxy âlocalhost:1234â³.

Lâopzione -C invece, non ha nulla a che fare con il forwarding delle connessioni, serve solo ad attivare la compressione del protocollo SSH.

Conclusioni

Questi tre piccoli trucchetti sono solo alcune delle funzionalità più utili di SSH, ma sono forse quelli meno conosciuti e che sono più difficili da capire durante la lettura della manpage. Per tutte le altre funzionalità , rimando comunque alla manpage e ai numerosi howto presenti su internet.

di Francesco Pedrini - MiaMammaUsaLinux.org